Автоматизированное сканирование уязвимостей — ключевой инструмент для исследователей в программах Bug Bounty. Однако сами по себе отчёты сканеров — лишь начало пути. Чтобы превратить сырые данные в ценные выводы, необходимо грамотно анализировать результаты. Вот пошаговое руководство по работе с ними.

1. Понимание типов уязвимостей

Сканеры выявляют сотни проблем: от критических (например, SQL-инъекции или RCE) до низкоприоритетных (устаревшие заголовки CSP). Начните с классификации:

- Критические уязвимости: Угрозы, напрямую влияющие на безопасность данных (например, аутентификация, инъекции).

- Конфигурационные ошибки: Небезопасные настройки серверов, открытые порты, устаревшие библиотеки.

- Информационные риски: Утечка метаданных (версии ПО, внутренние IP).

Используйте референсы вроде OWASP Top 10 или CWE, чтобы понять природу каждой уязвимости.

2. Приоритизация: что исправлять в первую очередь?

Не все уязвимости одинаково опасны. Для оценки используйте:

- CVSS-скоры: Система оценки тяжести (например, 9.8 для RCE — критично, 3.5 для низкорисковых CSP).

- Контекст системы: Уязвимость в тестовом поддомене менее критична, чем в платежном шлюзе.

- Эксплуатабельность: Есть ли публичные PoC-эксплойты? Можно ли воспроизвести проблему без глубоких знаний?

Пример: SQL-инъекция в публичном API с активным трафиком должна быть приоритетнее, чем устаревшая библиотека в заброшенном микросервисе.

3. Валидация результатов: борьба с ложными срабатываниями

Сканеры часто генерируют ложноположительные срабатывания. Алгоритм проверки:

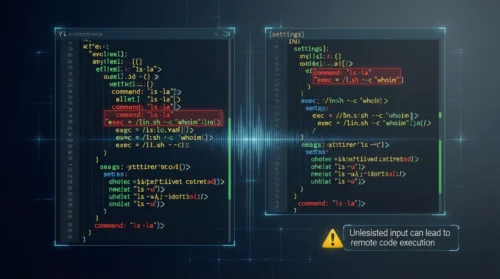

- Воспроизведите уязвимость вручную: Для SQLi попробуйте ввести

' OR 1=1--, для XSS —<script>alert(1)</script>. - Используйте дополнительные инструменты: Например, sqlmap для проверки инъекций, Burp Suite для анализа запросов.

- Учитывайте защитные механизмы: WAF или фильтры могут блокировать эксплойты, делая уязвимость нефункциональной.

Если воспроизвести не удалось, уточните параметры сканирования или исключите результат как ложный.

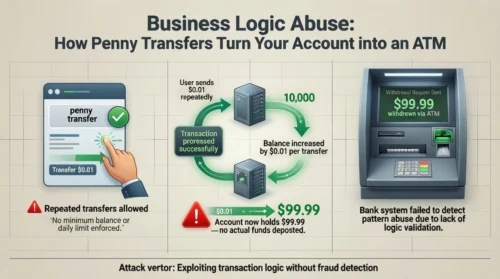

4. Контекстуализация рисков

Даже подтверждённая уязвимость не всегда критична. Задайте вопросы:

- Какие данные или системы затронуты?

- Каков бизнес-контекст (например, утечка данных клиентов vs. внутренний лог-файл)?

- Есть ли компенсирующие контролы (2FA, сегментация сети)?

Пример: Уязвимость CSRF в форме обратной связи может быть менее значимой, чем та же проблема в смене пароля пользователя.

5. Документирование для отчёта

Цель — сделать отчёт максимально полезным для команды безопасности:

- Шаги воспроизведения: Чёткая последовательность действий (URL, параметры, полезная нагрузка).

- Доказательства: Скриншоты, ответы сервера, дампы данных.

- Рекомендации: Конкретные советы по исправлению (например, санитизация ввода, обновление библиотеки).

Избегайте технического жаргона, но сохраняйте точность.

6. Коммуникация с командой безопасности

- Следуйте правилам программы: Некоторые компании требуют использовать определённые шаблоны или избегать массового сканирования.

- Уточняйте спорные моменты: Если уязвимость помечена как «неактуальная», вежливо запросите пояснения.

- Этика прежде всего: Не пытайтесь эксплуатировать уязвимости для получения дополнительных данных без разрешения.

7. Пост-анализ: учимся на ошибках

- Ведите журнал ложных срабатываний, чтобы улучшать настройки сканеров.

- Изучайте отклонённые отчёты — это помогает понять, какие уязвимости компания считает нерелевантными.

- Участвуйте в CTF и воркшопах, чтобы оттачивать навыки ручного тестирования.

Анализ результатов сканирования — это микс технических навыков и критического мышления. Важно не только находить уязвимости, но и оценивать их реальное влияние, минимизируя шум для команды безопасности. Помните: качество отчёта часто значит больше, чем количество найденных багов. Удачной охоты!