Сетевой трафик — это поток данных, передаваемых между устройствами в сети. Он содержит информацию о взаимодействии между серверами, клиентами и другими узлами. Анализ сетевого трафика является важным инструментом для выявления уязвимостей в системах безопасности, особенно в рамках программ Bug Bounty (баг-баунти). В этой статье мы рассмотрим, как можно использовать методы анализа сетевого трафика для обнаружения уязвимостей и повышения уровня защиты информационных систем.

1. Что такое анализ сетевого трафика?

Анализ сетевого трафика — это процесс мониторинга, сбора и исследования данных, передаваемых через сеть. Этот процесс позволяет исследователям безопасности:

- Выявлять аномалии в поведении системы.

- Обнаруживать утечки конфиденциальной информации.

- Определять незащищенные протоколы или слабые места в конфигурации.

- Идентифицировать потенциальные атаки или злоумышленников.

Для анализа сетевого трафика используются специализированные инструменты, такие как Wireshark, tcpdump, Burp Suite и другие. Эти инструменты позволяют перехватывать пакеты данных, декодировать их содержимое и проводить детальный анализ.

2. Почему анализ сетевого трафика важен для баг-баунти?

Программы Bug Bounty предоставляют исследователям возможность находить уязвимости в системах компаний и получать вознаграждение за свои открытия. Анализ сетевого трафика играет ключевую роль в этом процессе, поскольку он помогает:

- Обнаруживать небезопасные протоколы :

- Например, использование HTTP вместо HTTPS может привести к перехвату данных.

- Незашифрованные протоколы, такие как FTP или Telnet, могут быть использованы злоумышленниками для получения доступа к системе.

- Выявлять утечки данных :

- Часто приложения отправляют конфиденциальную информацию (например, пароли, токены) в незашифрованном виде.

- Анализ трафика позволяет обнаружить такие утечки и предотвратить их.

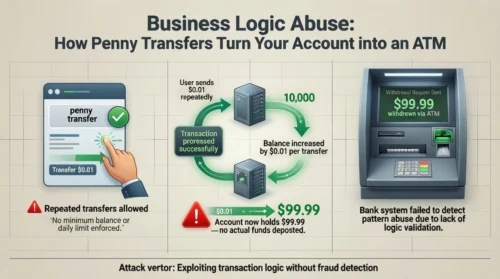

- Идентифицировать ошибки в логике работы приложений :

- Например, приложение может отправлять избыточные данные, которые не нужны для его функционирования, но могут быть использованы злоумышленниками.

- Находить уязвимости в API :

- Многие современные приложения используют API для взаимодействия с серверами. Анализ трафика помогает выявить неправильно настроенные или уязвимые API-эндпоинты.

- Оценивать эффективность защитных механизмов :

- Анализ трафика позволяет проверить, насколько хорошо работают межсетевые экраны (firewalls), системы предотвращения вторжений (IPS) и другие средства защиты.

3. Методы анализа сетевого трафика

3.1. Пассивный анализ

При пассивном анализе исследователь просто наблюдает за трафиком, не вмешиваясь в его работу. Этот метод полезен для:

- Сбора статистики о типах передаваемых данных.

- Выявления аномалий в поведении системы.

- Поиска незащищенных протоколов или утечек данных.

Инструменты : Wireshark, tcpdump, NetworkMiner.

3.2. Активный анализ

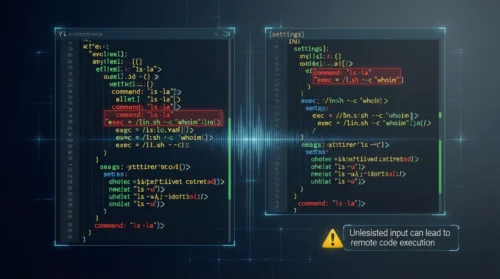

Активный анализ предполагает взаимодействие с системой для получения дополнительной информации. Например, исследователь может отправлять специально сконструированные запросы, чтобы проверить реакцию системы.

Инструменты : Burp Suite, OWASP ZAP, Nmap.

3.3. Декодирование и фильтрация

Многие протоколы передают данные в закодированном виде. Для анализа таких данных необходимо использовать декодеры. Кроме того, фильтрация позволяет сосредоточиться только на интересующих пакетах.

Пример : В Wireshark можно использовать фильтры, такие как http или tcp.port == 80, чтобы найти HTTP-трафик.

3.4. Анализ SSL/TLS

Многие современные приложения используют шифрование для защиты данных. Однако даже зашифрованный трафик можно проанализировать:

- Проверка сертификатов SSL/TLS на наличие уязвимостей.

- Поиск устаревших или небезопасных версий протоколов.

- Анализ поведения приложения при обработке ошибок SSL/TLS.

Инструменты : SSLScan, TestSSL.sh.

4. Пошаговый процесс анализа сетевого трафика

- Подготовка инструментов :

- Установите необходимые программы (например, Wireshark, Burp Suite).

- Настройте среду для перехвата трафика (например, настройте прокси-сервер).

- Сбор данных :

- Запустите перехват трафика.

- Воспроизведите действия пользователя (например, авторизацию, отправку данных).

- Фильтрация и декодирование :

- Отфильтруйте трафик, чтобы исключить нерелевантные данные.

- Расшифруйте зашифрованные пакеты, если это возможно.

- Поиск уязвимостей :

- Проверьте, используются ли небезопасные протоколы.

- Поищите утечки данных (например, токены, пароли).

- Проанализируйте логику работы приложения.

- Документирование результатов :

- Зафиксируйте найденные уязвимости.

- Подготовьте отчет для компании, участвующей в программе Bug Bounty.

5. Примеры уязвимостей, обнаруженных через анализ трафика

- Передача данных в незашифрованном виде :

- Приложение отправляет пароль пользователя через HTTP вместо HTTPS.

- Утечка токенов аутентификации :

- API-токены передаются в заголовках запросов без должного шифрования.

- Неправильная настройка CORS :

- Сервер разрешает запросы с любых доменов, что может привести к атакам Cross-Site Request Forgery (CSRF).

- Использование устаревших протоколов :

- Сервер поддерживает уязвимые версии TLS, такие как TLS 1.0.

- Лишние данные в ответах API :

- API возвращает больше информации, чем требуется, например, внутренние идентификаторы или логи.

6. Советы по успешному анализу сетевого трафика

- Изучите документацию :

- Понимание протоколов и стандартов поможет быстрее находить уязвимости.

- Автоматизируйте рутинные задачи :

- Используйте скрипты для автоматизации анализа больших объемов данных.

- Соблюдайте этику :

- Не используйте найденные уязвимости в злонамеренных целях.

- Сообщайте о проблемах только через официальные каналы программы Bug Bounty.

- Регулярно обновляйте инструменты :

- Новые версии программ часто содержат улучшения и исправления.

Анализ сетевого трафика — это мощный метод для поиска уязвимостей в рамках программ Bug Bounty. Он позволяет исследователям глубже понять, как работает система, и выявить потенциальные проблемы до того, как они будут использованы злоумышленниками. Однако важно помнить, что успех зависит не только от технических навыков, но и от соблюдения этических принципов.

Если вы хотите стать успешным участником программ Bug Bounty, освойте инструменты анализа трафика и практикуйтесь в их использовании. Это поможет вам находить уникальные уязвимости и получать достойное вознаграждение за свою работу.