Bug Bounty — это программа, которая позволяет исследователям в области безопасности находить и сообщать об уязвимостях в системах компаний в обмен на вознаграждение. В условиях растущей сложности цифровых экосистем анализ больших данных становится ключевым инструментом для выявления уязвимостей. В этой статье мы рассмотрим, как использовать большие данные для эффективного поиска слабых мест в рамках Bug Bounty.

1. Сбор данных: основа для анализа

Первым шагом в работе с большими данными является их сбор. Источниками информации могут быть:

- Логи серверов и приложений : данные о запросах, ошибках, аутентификации.

- Сетевой трафик : анализ пакетов, подозрительных соединений, аномалий в передаче данных.

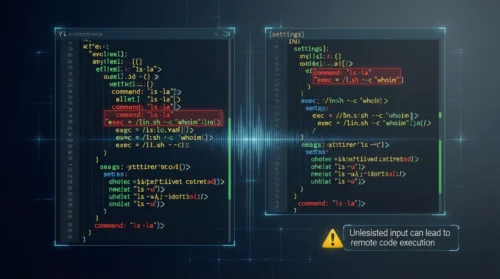

- Исходный код и конфигурации : сканирование кода на наличие уязвимостей (например, SQL-инъекций, XSS).

- Данные от пользователей : отчеты об ошибках, поведенческие паттерны.

- Внешние базы данных : утечки данных, CVE (Common Vulnerabilities and Exposures), форумы хакеров.

Для сбора данных используются инструменты вроде Elasticsearch , Splunk , Apache Kafka , а также кастомные скрипты для парсинга.

2. Обработка и анализ данных

После сбора данные нужно структурировать и проанализировать. Вот основные подходы:

Машинное обучение (ML)

- Обнаружение аномалий : алгоритмы кластеризации (например, K-means) или нейросети помогают выявлять нестандартные запросы, которые могут указывать на атаки.

- Классификация уязвимостей : обучение моделей на исторических данных для прогнозирования рисков (например, Random Forest, SVM).

- NLP для анализа текста : обработка описаний уязвимостей из отчетов или форумов с помощью BERT или TF-IDF.

Корреляция событий

Связывание данных из разных источников помогает обнаружить сложные атаки. Например:

- Совмещение логов аутентификации с сетевым трафиком для выявления подозрительных сессий.

- Сопоставление временных меток для обнаружения сканирования портов или брутфорса.

Визуализация

Инструменты вроде Grafana , Kibana или Tableau позволяют визуализировать паттерны, что упрощает поиск аномалий.

3. Инструменты для работы с большими данными

- Apache Hadoop/Spark : обработка терабайт данных в распределенных системах.

- Elastic Stack (ELK) : сбор, хранение и анализ логов.

- SQL/NoSQL базы : PostgreSQL, MongoDB для структурированных и неструктурированных данных.

- Сканеры уязвимостей : Burp Suite, OWASP ZAP, Nessus для автоматизации тестов.

- Фреймворки для ML : TensorFlow, PyTorch, Scikit-learn.

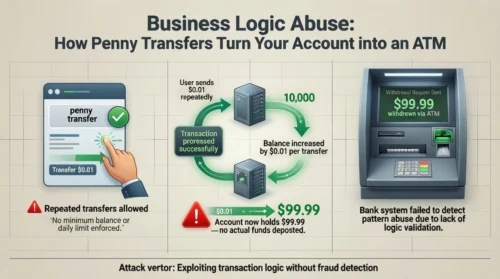

4. Кейсы: как большие данные помогают в Bug Bounty

- Пример 1 : Исследователь анализирует логи API и обнаруживает, что определенный endpoint возвращает данные без проверки токена. Это приводит к уязвимости Insecure Direct Object References (IDOR).

- Пример 2 : Сопоставление сетевого трафика и данных аутентификации помогает найти утечку учетных записей через уязвимость в системе сброса пароля.

- Пример 3 : ML-модель, обученная на данных об утечках, предсказывает риск эксплуатации уязвимости в устаревшей библиотеке.

5. Проблемы и решения

- Шум в данных : Используйте фильтрацию и алгоритмы снижения размерности (PCA, t-SNE).

- Приватность : Анонимизируйте персональные данные перед анализом.

- Скорость обработки : Оптимизируйте пайплайны с помощью кэширования и распределенных систем.

- Недостаток экспертизы : Автоматизируйте рутинные задачи, чтобы фокусироваться на сложных случаях.

6. Советы для исследователей

- Автоматизируйте сбор данных : Напишите скрипты для парсинга логов и мониторинга.

- Изучайте документацию : Понимание архитектуры системы упрощает поиск уязвимостей.

- Участвуйте в сообществах : Форумы вроде HackerOne или Bugcrowd помогают обмениваться опытом.

- Тестируйте гипотезы : Даже мелкие аномалии могут привести к критическим уязвимостям.

Заключение

Анализ больших данных в рамках Bug Bounty — это мощный способ повысить безопасность систем. Он позволяет не только находить уязвимости, но и прогнозировать риски, оптимизировать процессы и сокращать время реагирования. Однако успех зависит от правильного выбора инструментов, навыков анализа и умения работать с постоянно растущими объемами информации. Для компаний это возможность защитить свои ресурсы, а для исследователей — получить ценный опыт и вознаграждение.