В условиях растущей киберугрозы компании стремятся укрепить безопасность своих систем. Два популярных подхода — Bug Bounty и классическое тестирование на проникновение (Penetration Testing) — часто вызывают дискуссии о том, какой из них эффективнее. Разберемся в их особенностях, преимуществах и недостатках.

1. Определение понятий

- Bug Bounty (Программа поиска уязвимостей)

Это краудсорсинговая модель, где компании приглашают независимых исследователей (этичных хакеров) искать уязвимости в их системах. За каждую обнаруженную проблему выплачивается вознаграждение. Примеры платформ: HackerOne, Bugcrowd. - Penetration Testing (Тестирование на проникновение)

Это регламентированный процесс, выполняемый профессиональными командами. Специалисты имитируют атаки на систему, следуя четкому плану, чтобы выявить слабые места. Обычно проводится разово или периодически.

2. Ключевые различия

Подход и гибкость

- Bug Bounty :

— Гибкость: Исследователи работают асинхронно, проверяя систему с разных ракурсов.

— Непрерывность: Программы часто действуют постоянно, обеспечивая мониторинг в реальном времени.

— Креативность: Участники предлагают нестандартные методы атак, которые могут быть упущены в стандартных проверках. - Penetration Testing :

— Структурированность: Тестирование выполняется по заранее согласованному плану (например, проверка веб-приложения или инфраструктуры).

— Ограниченность: Фокус на конкретные цели и сроки, что может снизить охват.

Охват и глубина

- Bug Bounty :

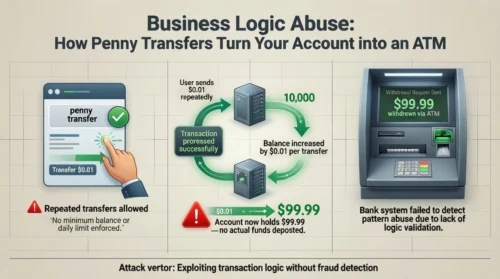

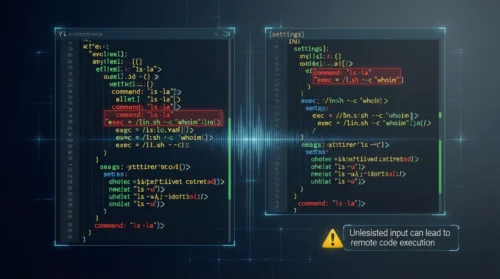

— Широкий охват: Участие множества исследователей увеличивает шансы найти редкие уязвимости (например, логические ошибки или zero-day).

— Риски: Возможны дублирование отчетов или «шум» из-за низкоприоритетных багов. - Penetration Testing :

— Глубина: Специалисты тщательно анализируют критичные части системы, но могут пропустить менее очевидные уязвимости.

— Предсказуемость: Результаты ограничены опытом команды и временными рамками.

Стоимость

- Bug Bounty :

— Платите за результат: Вознаграждения выплачиваются только при обнаружении уязвимостей.

— Риск высоких расходов: Если система ненадежна, затраты могут резко возрасти. - Penetration Testing :

— Фиксированная цена: Оплата зависит от объема работ, что проще для бюджетирования.

— Скрытые издержки: Дополнительные расходы на устранение уязвимостей после тестирования.

Скорость и управление

- Bug Bounty :

— Быстрая обратная связь: Уязвимости выявляются в кратчайшие сроки благодаря множеству участников.

— Управление рисками: Требуется команда для проверки и исправления багов, что может замедлить процесс. - Penetration Testing :

— Четкие дедлайны: Результаты готовы в согласованные сроки.

— Задержки: Исправление уязвимостей может занять месяцы, если ресурсы ограничены.

3. Когда какой метод выбрать?

- Bug Bounty подходит:

— Для компаний, готовых к непрерывному мониторингу (например, стартапы с быстро меняющимися продуктами).

— Если требуется проверка сложных систем (например, облачные платформы или IoT-устройства).

— Примеры: Facebook, Google, Microsoft активно используют Bug Bounty. - Penetration Testing эффективен:

— Перед запуском продукта или после крупных обновлений.

— Для соблюдения стандартов (например, PCI DSS, ISO 27001).

— Примеры: Банки, медицинские организации, государственные структуры.

4. Синергия двух подходов

Многие компании комбинируют методы:

— Регулярное Penetration Testing для аудита критичных систем.

— Bug Bounty для постоянного поиска новых угроз.

Например, Tesla использует Bug Bounty для публичных сервисов, а внутренние системы проверяются штатными пентестерами.

5. Заключение

Bug Bounty и Penetration Testing не конкурируют, а дополняют друг друга. Первый обеспечивает краудсорсинговую защиту и инновации, второй — структурированный контроль и соответствие стандартам. Идеальная стратегия — интеграция обоих подходов в комплексную программу безопасности.